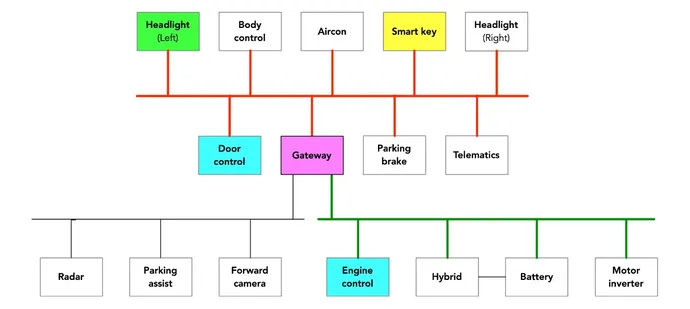

車を盗む新しい方法として、自動車のセキュリティ専門家は、サイバー犯罪者がヘッドライトを介して車両の制御システムにハッキング出来ることを発見しました。制御システムは、デバイスとマイクロコントローラーが相互に通信可能にする「モノのインターネット(IoT)」プロトコルであるコントローラーエリアネットワーク(CAN)パスによって管理されます。

Toyota RAV4のヘッドライトの電子制御ユニット(ECU)を操作することで、攻撃者はCANパスにアクセスし、車の制御を取得する可能性があります。このアプローチは、Canis Automotive LabsのCTOであるKen Tindell氏のブログ投稿で説明されているように、これまで見られなかったユニークな自動車ハッキング手法です。攻撃者は、ヘッドライトを介して接続すると、バーキングブレーキ、ヘッドライト、スマートキー等の機能を担うCANパスにアクセスし、エンジンコントロールが配置されているパワートレインパネルにアクセス出来る可能性があります。

自動車のハッキングは新しい問題ではありませんが、この攻撃手法は、CANパス等のIoTプロトコルの脆弱性と、自動車システムのセキュリティ対策の改善の必要性を浮き彫りにしています。

Tindellは、この形式のCANインジェクションは、メーカーが車両制御ネットワークのセキュリティを再考せざるを得なくなると警告しています。「自動車エンジニアは、配線の最小化、信頼性の向上、コストの削減等、様々な課題に取り組むことに重点を置いています。サイバーセキュリティが、常に1番の問題であるとは限りません。」

ロンドンで発生したRAV4盗難事件

ある日、自動車セキュリティコンサルタントのIan Tabor氏が目を覚ますと、ロンドンに駐車していたToyota RAV4が荒らされているのを発見しました。車のフロントバンパーと左側のヘッドライトが乱れており、後日再び同じ部分をいじられていたことが判明しました。

No fcuking point having a nice car these days, came out early to find the front bumper and arch trim pulled off and even worse the headlight wiring plug had been yanked out, if definitely wasn't an accident, kerb side and massive screwdriver mark. Breaks in the clips etc. C&#ts pic.twitter.com/7JaF6blWq9

— Ian Tabor (@mintynet) April 24, 2022

残念ながら、その車が盗まれるまで、彼はその不法行為の重大さに気付くことはありませんでした。驚くべきことに、Tabor氏の友人であり自動車エンジニアでもあるTindell氏は、以前にVolvo向けのCANベースのプラットフォームを開発した経験があり、RAV4の脆弱性はそのCANシステムに端を発していたため、支援する立場にありました。この事件は、車両のサイバーセキュリティを改善する緊急の必要性を浮き彫りにしています。

I know what they were doing, the car is gone! My @ToyotaUK app shows it's in motion. I only filled the tank last night. FCUK! https://t.co/SWl8PcmfZJ

— Ian Tabor (@mintynet) July 21, 2022

車上荒らしの「鍵」

Tindell氏によると、現代の車両に侵入するための鍵は、実際の鍵そのものです。ワイヤレスキーは、エンジンコントロールユニット(ECU)と通信して、エンジンイモビライザーが車を始動出来るようにする前に、その信頼性を検証する境界防御として機能します。一般的に、窃盗犯は「リレー攻撃」を使用します。この攻撃では、小型の無線中継局を使用して自動車の認証要求を傍受し、普通は所有者の家にあるスマートキーに中継します。

メーカーは、キーを数分間使用しないと「スリープ状態になる」ように設計することでこれに対処しており、その機能に対応していないキーをお持ちの方は、無線を通さない金属製の箱の中にキーを保管してもよいでしょう。その他の攻撃方法には、モバイルアプリやインフォテインシステムの脆弱性の悪用等があります。

この記事は、編集部が日本向けに翻訳・編集したものです。

原文はこちら